Model Context Protocol (MCP) 서버 보안 취약점 및 기업 활용 방안 심층 분석

🤖 AI 추천

개인 및 기업 개발자, 보안 엔지니어, AI 솔루션 도입 검토 담당자

🔖 주요 키워드

핵심 기술

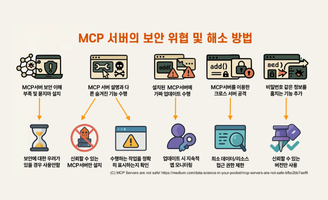

본 콘텐츠는 개인용 및 기업용 Model Context Protocol (MCP) 서버의 보안 취약점을 집중적으로 분석하고, 일반 사용자와 기업 환경에서의 안전한 활용 방안을 제시합니다. 특히, 공개된 프로토콜에 비해 실제 배포되는 프로그램에 대한 검증 장치가 부족하다는 점을 지적하며, 잠재적인 데이터 탈취 및 악성 코드 삽입 위험성을 경고합니다.

기술적 세부사항

- 개인용 MCP 서버 보안 위험:

- 악성 코드 삽입 가능성: 공격자가 MCP 도구 설명에 그럴듯한 내용을 기재하고 실제 코드에 공격 코드를 숨길 수 있습니다.

- 알 수 없는 기능 업데이트: MCP 서버의 업데이트 기능을 통해 보안 위험이 있는 기능이 추가될 수 있습니다.

- REST 방식 원격 접속 취약점: 원격 서버 접속 시 하이재킹을 통해 가짜 서버로 데이터를 탈취할 수 있으며,

add()함수를 이용한 데이터 설정 파일 변경 기능 오남용 사례가 언급됩니다. - 검증 장치 부재: 로컬 설치 프로그램과 달리 MCP 서버는 배포 프로그램에 대한 검증 장치가 없습니다.

- 개인 MCP 서버 활용 시 유의 사항:

- 사용 전 신뢰할 수 있는 출처 확인: 개인이 만든 서버는 가급적 피하고, 검증된 공급사의 제품 사용을 권장합니다.

- 코드 검증 및 모니터링: 도구 설명과 실제 코드가 일치하는지 검증하고, 이상 동작 시 코드 확인 및 최소한의 리소스 접근으로 설정해야 합니다.

- 업데이트 신중론: 바로 업데이트하지 않고 신뢰된 버전만 사용하는 것이 좋습니다.

- 사회적 보안 비용 인식: 과거 Active X 사례처럼, 무심코 설치하는 습관이 사회적 비용을 증가시킬 수 있음을 인지해야 합니다.

- 기업용 MCP 서버 보안 이슈:

- 중앙 관리 및 권한 부여 메커니즘 부족: 개인 설치 방식은 기업 환경에서 중앙 집중식 관리 및 안전한 데이터 액세스 제어에 한계가 있습니다.

- MCP 스펙의 OAuth 2.1 기반 권한 부여 기능의 복잡성: 리소스 서버와 권한 부여 서버를 함께 취급하여 복잡성이 증가하며, 신뢰된 ID 공급자(Auth0, Okta 등)를 통한 인증이 필요합니다.

- 기업 보안 친화적 스펙 변경 필요성: MCP 인증 스펙이 개선되기 전까지 기업에서의 MCP 서버 활용은 시기 상조일 수 있습니다.

- 신뢰성 있는 배포 채널: 사설 레포지터리 대신 회사 공식 홈페이지, 블로그, Github 페이지를 통한 배포를 권장합니다.

개발 임팩트

본 콘텐츠를 통해 개발자들은 MCP 서버 사용 시 발생할 수 있는 다양한 보안 위험을 사전에 인지하고, 개인 및 기업 환경에서 발생 가능한 보안 사고를 예방할 수 있습니다. 또한, 신기술 도입 시 발생할 수 있는 간과하기 쉬운 보안 문제에 대한 경각심을 고취하고, 안전한 기술 활용을 위한 실질적인 가이드라인을 얻을 수 있습니다.

커뮤니티 반응

조동환님은 XZ Utils 사례를 언급하며 공급망 공격의 위험성을 강조하고, MCP 서버에 백도어를 숨기기 쉬울 것이라는 점을 지적하며 Zero Trust 관점에서 모든 경우를 따져봐야 함을 강조했습니다. 또한, MCP Specification 자체의 지속적인 개선을 통해 신뢰도를 높여야 하며, 대형 사고 발생 시 표준 프레임워크에 대한 신뢰가 무너질 수 있음을 우려했습니다. Jangho Kim님은 하이재킹 및 스니핑 방지를 위한 암호화 통신, 인증 절차, 서버 검증 장치 적용의 필요성을 언급하며 기존 소프트웨어 보안 장치들이 MCP 서버에도 적용될 차례임을 시사했습니다.

📚 관련 자료

model-context-protocol

Model Context Protocol (MCP)의 공식 GitHub 저장소로, 프로토콜의 구현, 스펙, 관련 라이브러리 및 예제 코드 등을 포함하고 있어 MCP 서버의 구조와 기능, 잠재적 보안 취약점을 이해하는 데 필수적입니다.

관련도: 95%

awesome-generative-ai

생성형 AI 관련 다양한 최신 기술, 도구, 라이브러리를 모아놓은 저장소입니다. MCP와 같은 AI 모델 컨텍스트 관리 기술의 맥락을 파악하고, 관련 보안 연구 및 도구를 탐색하는 데 유용합니다.

관련도: 70%

oauth2-proxy

OAuth2와 OpenID Connect를 사용하여 웹 애플리케이션에 대한 인증을 처리하는 프록시 서버입니다. 기업 환경에서 MCP 서버의 인증 및 권한 부여 문제를 해결하기 위한 대안으로 OAuth 2.1 기반의 보안 메커니즘을 이해하는 데 참고할 수 있습니다.

관련도: 60%