AD CA 설정 및 Intune PowerShell 스크립트 서명 가이드

카테고리

프로그래밍/소프트웨어 개발

서브카테고리

DevOps

대상자

IT 운영 담당자, DevOps 엔지니어, Windows 환경에서 PowerShell 스크립트 관리자

핵심 요약

- AD CA(Active Directory Certificate Authority)를 내부적으로 구축하여 PowerShell 스크립트의 디지털 서명을 처리

Set-AuthenticodeSignature명령어로 스크립트 서명 후,AllSigned실행 정책 하에서만 실행 가능- GPO(Group Policy Object)를 통해 인증서 배포 및

Trusted Publishers저장소에 등록하여 스크립트 실행 검증 강화

섹션별 세부 요약

1. AD CA 설치 및 구성

- 서버 관리자(Server Manager)에서 'Certificate Authority' 설치 후, 'Enterprise CA' 옵션 선택

- CA 인증서 유효 기간 설정 및 'Certificate Authority Web Enrollment' 서비스 활성화

- 'Code Signing' 템플릿 복제 후, 'Subject Name'에 CN 사용, 'Security' 탭에서 'Authenticated Users' 권한 부여

2. 인증서 템플릿 생성 및 배포

- 사용자 맞춤 인증서 템플릿 생성 후, 'ForIntune' 템플릿을 'Certificate Templates to Issue'에 추가

- AD 도메인 컨트롤러에서 'Personal' 저장소에 인증서 요청 및 설치

- 인증서 친화 이름 설정 후,

Cert:\CurrentUser\My경로에서 인증서 변수에 할당

3. PowerShell 스크립트 서명

Get-ChildItem명령어로 인증서 식별 후,Set-AuthenticodeSignature로 스크립트 서명- 서명된 스크립트는 수정 시 재서명 필수, 실행 시 인증서와 스크립트 서명 정보 일치 여부 검증

4. GPO를 통한 인증서 배포

- MMC(Microsoft Management Console)에서 인증서 내보내기 및 GPO 생성

- GPO에 'Public Key Policies'에 인증서 추가,

Trusted Publishers저장소에도 등록 - 도메인 가입 장치에서

gpupdate /force명령어로 인증서 자동 설치

5. Intune 설정 및 테스트

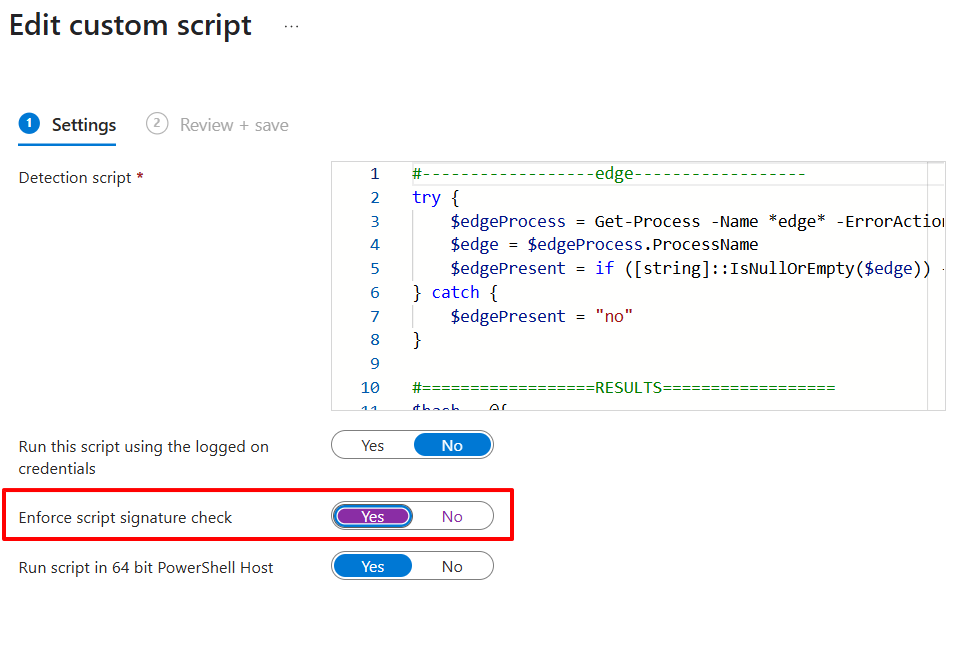

- Intune에서 'Enforce script signature check' 옵션 활성화

- 도메인 가입 장치만 스크립트 실행 가능, 비도메인 가입 장치는 인증서 미설치로 인해 실행 실패

- 3-tier 인증서 인프라 구축 권장 (생산 환경)

결론

- AD CA를 통해 내부 인증서를 생성하고, GPO로 인증서 배포 후

Trusted Publishers에 등록 Set-AuthenticodeSignature로 스크립트 서명 후AllSigned실행 정책 하에서만 실행 가능- 생산 환경에서는 3-tier 인증서 인프라를 구성하여 보안 및 확장성 확보