MCP – Model Context Protocol 보안 위험 요약

카테고리

인프라/DevOps/보안

서브카테고리

보안

대상자

- 개발자 및 IT 전문가: MCP 서버의 보안 취약점과 기업/개인 사용 시 주의사항을 이해하고 해결 방안을 도출해야 하는 대상

- 난이도: 중간 (기본 보안 개념과 MCP 프로토콜 이해 필요)

핵심 요약

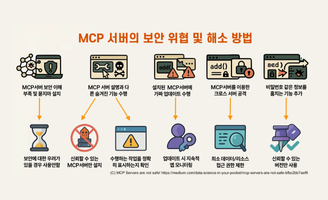

- MCP 서버는 공개된 프로토콜로 인해 공격자가 악성 코드를 삽입하거나 업데이트로 데이터를 탈취할 수 있음

- 개인 사용 시

add()기능을 통한 해킹 가능성과, 기업 사용 시 OAuth 2.1 기반 권한 부여 기능의 불완전성 - 신뢰할 수 있는 MCP 서버만 사용하고, 모든 업데이트 및 작업을 지속적으로 모니터링해야 함

섹션별 세부 요약

- 개인용 MCP 서버 보안 취약점

- MCP 서버는 파일 접근 및 리소스 제어 기능을 제공하지만, 공격자가 악성 코드를 삽입하거나 업데이트로 잠재적 위협을 생성할 수 있음

- REST 방식의 원격 서버 연결 기능을 통해 하이재킹을 통한 데이터 탈취 가능 (예: 커서 AI의

add()기능 취약점) - 공개된 프로토콜만 제공하고, 배포된 MCP 서버에 대한 검증 장치가 부족함

- 개인 MCP 서버 활용 시 유의 사항

- 사용하지 않는 것을 권장하고, Smithery의 오렌지 색 ☑️ 인증된 공급사의 MCP 서버만 사용해야 함

- 작업 수행 내용과 실제 동작을 비교하며, 이상 동작 시 코드 검증 필요

- 최소한의 데이터 접근 권한 부여 및 업데이트 시 변경 내역 지속 모니터링

- 기업용 MCP 서버 보안 이슈

- 중앙에서 MCP 서버를 배포할 때 리소스 소유자 데이터 보호 메커니즘이 부족함

- OAuth 2.1 기반 권한 부여 기능 도입 후에도 기능 복잡성 증가 및 신뢰된 ID 공급자(Auth0, Okta) 활용 필요

- 기업 내 MCP 서버 배포 시 사설 레포지터리 대신 회사 공식 홈페이지/GitHub 통해 제공 필요

결론

- MCP 서버 사용 시 Zero Trust 원칙 적용, 신뢰할 수 있는 공급사의 제품만 선택, 모든 업데이트 및 작업 내역을 지속적으로 모니터링해야 함

- OAuth 2.1 기반 권한 부여 기능 및 암호화 통신을 통해 보안 강화, 기업 내 MCP 서버 배포 시 내부 리소스 보호 메커니즘 구축 필요