바이브 코딩이 소프트웨어 공학을 파괴하는 방식: Dioxus 해킹

카테고리

프로그래밍/소프트웨어 개발

서브카테고리

웹 개발

대상자

- 웹 프레임워크 개발자, 보안 엔지니어, 소프트웨어 아키텍트

- 난이도: 중급 이상 (보안 위험, 시스템 설계 원칙 이해 필요)

핵심 요약

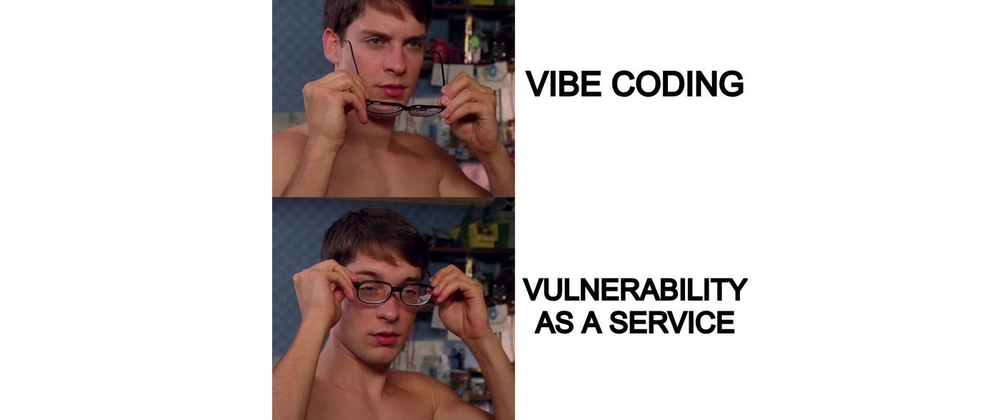

- "바이브 코딩"은 개발자가 시스템의 내부 구조를 이해하지 않고 편의성에만 집중할 때 발생하는 위험한 실천이다

- Dioxus는 Rust 기반의 현대적인 UI 프레임워크이지만, 잘못된 사용 시 보안 취약점이 발생할 수 있다

- "소프트웨어 엔지니어"와 "개발자"의 역할 구분은 시스템 설계의 책임을 명확히 하기 위한 필수 조건이다

섹션별 세부 요약

1. 문제의 본질: 바이브 코딩과 보안 위험

- Dioxus 프레임워크의 보안 취약점은 바이브 코딩의 결과로 발생했다

- Rust의 메모리 안전성과 타입 시스템은 보안을 강화하지만, 개발자가 이를 무시하면 취약점이 발생한다

- "무료로 제공되는 오픈소스 프로젝트"에서 심각한 보안 문제를 발견했음

2. 소프트웨어 엔지니어 vs 개발자: 역할의 차이

- 소프트웨어 엔지니어는 시스템 설계, 보안, 성능 최적화를 책임진다

- 개발자는 기능 구현, 버그 수정, API 연동 등 기존 시스템 내에서 작업한다

- 역할 혼동은 보안 취약점과 설계 결함을 유발할 수 있다

3. 바이브 코딩의 정의와 위험

- "바이브 코딩"은 시스템 내부 구조를 이해하지 않고, 문서나 AI 생성 코드를 그대로 사용하는 방식

- Rust의 "unsafe 블록"이나 동적 플러그인 시스템은 보안 취약점의 잠재적 원인

- "컴파일이 되면 문제가 없다"는 오류 사고는 시스템 설계의 근본적 실패로 이어진다

4. 현대 프레임워크의 편의성과 보안의 갈등

- Dioxus와 같은 프레임워크는 개발자 생산성을 높이기 위해 복잡성을 추상화하지만, 이는 보안 위험을 증가시킨다

- "빠른 배포"를 위한 문화는 보안 검토를 방해하고, 시스템의 안정성을 희생시킨다

- 프레임워크가 보안 패턴을 강제하지 않으면, 개발자의 실수로 인한 시스템 실패가 발생한다

결론

- "바이브 코딩"은 보안 위험을 증가시키는 실천이므로, 경험 많은 엔지니어를 채용하고, 프레임워크의 보안 원칙을 준수해야 한다

- Rust와 같은 시스템 프로그래밍 언어를 사용할 때는 "unsafe 블록"의 사용을 엄격히 검토하고, 보안 검증을 필수화해야 한다

- 프레임워크는 개발자에게 보안 패턴을 강제하고, 문서에 시스템 설계 책임을 명확히 명시해야 한다